DORA et la chaîne de sous-traitance : Les précisions apportées par le Règlement délégué publié le 2 juillet 2025

Cyberattaque : comment déposer plainte auprès du Procureur de la République ?

Toute personne victime d’une cyberattaque peut déposer plainte...

Droit d’accès : comment le mettre en œuvre

Le droit d'accès est garanti par la loi Informatique et Libertés et par...

Dommages causés par des produits ou services utilisant l’IA : quel régime de responsabilité ?

A la suite du retrait décidé par la Commission européenne, le 11 février...

Entreprises et prestataires informatiques : les bonnes pratiques en cybersécurité !

Une entreprise victime d'une cyberattaque par rançongiciel, ayant...

Gestion de la relation client, CRM, réutilisation de données selon certaines modalités, quelles sont les bonnes pratiques ?

Quels sont les points d'attention et bonnes pratiques dans le cadre de...

Les modalités d’application du partage des données prévu par le Règlement sur la gouvernance des données (DGA)

Ce Règlement est applicable depuis le 24 septembre 2023. Le Règlement sur...

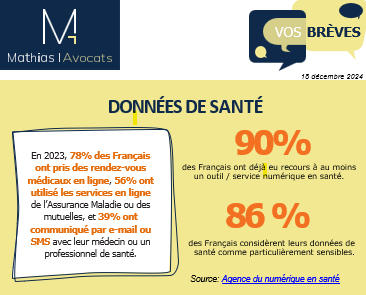

Données de santé : les Actualités ! Vos Brèves offertes

A l’ère de l’intelligence artificielle (IA) et du fait de données...

Le Règlement DORA, pour un secteur financier cyber-résilient, entre en application !

Le Règlement européen sur la résilience opérationnelle numérique du...

Envie de recevoir notre

essentiel du mois ?

Un peu plus de lecture

Aucun résultat

La page demandée est introuvable. Essayez d'affiner votre recherche ou utilisez le panneau de navigation ci-dessus pour localiser l'article.